La Guía Definitiva del Comprador: Checklist CISO para Validar Proveedores de Simulación de Phishing

No elijas al proveedor incorrecto. Usa este checklist para evaluar criterios técnicos, catálogo, SLAs y costes para asegurar tu cumplimiento NIS2.

Bajo la directiva NIS2, el mero trámite administrativo o la formación de "cumplir por cumplir" ya no es suficiente. Tu elección del proveedor de simulaciones de phishing y el checklist que uses para validarlo son ahora controles fundacionales para demostrar la diligencia debida. Elegir una plataforma barata o ineficaz no es solo una mala inversión; es una vulnerabilidad legal directa para tu cumplimiento normativo.

¿Cómo altera NIS2 fundamentalmente los requisitos para el liderazgo? Introduce la responsabilidad directa y personal. Esto significa que la dirección es ahora personalmente responsable de los fallos en la supervisión de la ciberseguridad.

Esta directiva eleva a tu proveedor de simulación de phishing de una simple herramienta de TI a un aliado estratégico en tu estrategia de cumplimiento. Ellos son responsables de proporcionar las capacidades técnicas y, lo más importante, los datos listos para auditoría que demuestren que tu programa de riesgo humano es eficaz.

Este checklist para proveedores de phishing ofrece los criterios esenciales de validación que CISOs, CIOs y directores de RRHH deben exigir para validar la capacidad técnica y legal de un proveedor.

Preguntas Frecuentes: Responsabilidad Legal de la C-Suite bajo NIS2

¿Cuál es el mayor cambio que trae NIS2 a la formación en seguridad?

NIS2 cambia el objetivo del mero formalismo a la "diligencia debida". La dirección ahora debe mostrar evidencias de que está probando y mitigando activamente el riesgo humano, no solo ofreciendo un curso anual.

¿Por qué se considera al proveedor de phishing un "socio de cumplimiento"?

Porque tu proveedor suministra los datos esenciales listos para auditoría (como desempeño de simulaciones, tasas de reporte y scores de riesgo) que usarás como prueba legal para demostrar una gestión de riesgos eficaz ante los reguladores.

¿Quién es responsable del incumplimiento bajo NIS2?

La directiva impone responsabilidad personal y directa a los "órganos de dirección" (la C-Suite y, en algunos casos, el Consejo de Administración) por no implementar y supervisar las medidas adecuadas de gestión de riesgos de ciberseguridad.

¿Cómo reduce la responsabilidad personal de los directivos elegir al proveedor adecuado?

Un proveedor estratégico entrega a la dirección los informes de auditoría (KPIs de resiliencia y risk scores) necesarios para probar que están supervisando y mitigando activamente el riesgo humano, demostrando así la "diligencia debida" exigida por la ley.

¿Puede la falta de simulaciones considerarse "negligencia grave" bajo NIS2?

Sí. Si ocurre un incidente por error humano y no existen registros de entrenamiento continuo y testeo (evidencias), los reguladores pueden interpretarlo como falta de supervisión, activando sanciones directas contra los directivos.

Capacidades Técnicas Core y Funcionalidades de la Plataforma

Los criterios técnicos en tu checklist de phishing deben ir mucho más allá de unas simples plantillas de correo electrónico. Las capacidades más vitales hoy en día son la simulación multi-vector (QRishing, vishing) y, como requisito deseable, la integración profunda con tu Proveedor de Identidad (IdP). Sin estos elementos, no puedes ejecutar un programa basado en riesgo ni demostrar conformidad con NIS2.

Al evaluar a un vendor, usa esta sección del checklist para proveedores de phishing para exigir pruebas de sus funcionalidades críticas.

Simulación Multi-Vector (Más allá del Email)

Tu proveedor debe simular las amenazas que tus empleados enfrentan realmente. El phishing por correo estándar es solo el principio. Exige pruebas de:

- QRishing (Código QR): ¿Pueden generar y enviar códigos QR maliciosos en correos para testear este vector de ataque en crecimiento que evita muchos filtros tradicionales?

- Smishing (SMS): ¿Son capaces de realizar simulaciones vía mensajes de texto a dispositivos corporativos o BYOD?

- Vishing (voz): ¿Tienen capacidades para simular llamadas de voz impulsadas por IA o alertas de buzón de voz fraudulentas, cada vez más usadas en ataques sofisticados?

Segmentación Avanzada y Automatización

Acaba con las campañas genéricas e indiscriminadas. Una plataforma capaz debe permitirte segmentar usuarios basándose en el riesgo, no solo en el departamento.

Pregunta al proveedor: ¿Puedes crear grupos dinámicos basados en rol (ej. finanzas, C-suite), ubicación geográfica, desempeño histórico o una puntuación de riesgo calculada?

Además, ¿se puede realizar una automatización de campañas para un testeo continuo todo el año? El cumplimiento de NIS2 requiere diligencia continua, no una única "prueba de phishing" en octubre. Esta automatización es clave.

La Integración Crítica: Identidad (IAM) para Segmentación de Riesgo

Este es un punto de alto valor en tu lista de verificación. Aunque no siempre se vea como un "obligatorio" de cumplimiento, la integración Azure AD (o con tu IdP como Okta) es la forma ideal de automatizar tu programa. Tu elección del proveedor de simulaciones y el checklist que uses para validarlo son ahora controles fundacionales basados en riesgo.

Esta integración no es solo para sincronizar tu lista de empleados. Es la forma más eficiente de extraer los atributos organizativos fundacionales (departamento, nivel de privilegios, manager) necesarios para la segmentación de riesgo avanzada que las auditorías NIS2 exigirán a escala.

Otras Integraciones (LMS & SOAR): Lo esencial frente a lo accesorio

Cuando uses tu checklist, desconfía de los proveedores que lideran con docenas de integraciones irrelevantes.

- LMS (Learning Management System): Aunque conectar con un LMS para registros de formación parece útil, una solución de simulación de phishing robusta debería generar sus propios reportes de formación y desempeño listos para auditoría.

- SOAR (Security Orchestration, Automation and Response): La conexión a un SOAR para respuesta a incidentes es un complemento útil, pero es secundaria a la función principal de la plataforma.

La industria misma está superando la fase de "concienciación y formación" (el foco de un LMS). Como señalan los analistas de Forrester, el mercado ha evolucionado hacia la Gestión del Riesgo Humano (Human Risk Management). Prioriza la integración IAM que habilita este nuevo enfoque.

Preguntas Frecuentes: Requisitos Técnicos e Integración Segura

¿Por qué mi checklist debería priorizar la integración con Azure AD sobre el LMS?

La integración con Azure AD/IAM te permite segmentar a los usuarios por su perfil de riesgo real (ej. 'Finanzas' o 'Admin de Altos Privilegios') a escala, lo cual es esencial para el enfoque basado en riesgos de NIS2. Una integración LMS solo rastrea si alguien vio un vídeo, no cómo se comporta ante una amenaza.

¿Realmente necesito simulaciones de QRishing y Vishing?

Sí. Los atacantes se están diversificando. Los informes recientes de INCIBE y ENISA muestran un aumento masivo en ataques basados en códigos QR porque evitan los filtros de correo tradicionales. Tu entrenamiento debe evolucionar al mismo ritmo que las amenazas.

¿Qué significa "automatización" en el contexto del phishing?

La automatización significa que el sistema puede ejecutar continuamente campañas de simulación más pequeñas y dirigidas (ej. los nuevos empleados reciben un test en su primera semana, finanzas recibe uno mensual) sin que tú tengas que lanzar cada una manualmente. Esto demuestra diligencia continua a los auditores.

Realismo del Catálogo de Contenidos y Personalización

Una sección crítica de cualquier evaluación es la calidad de las plantillas de phishing: su sofisticación condiciona la eficacia real de tu estrategia defensiva. Si el catálogo de tu proveedor de simulación de phishing está lleno de correos genéricos y fáciles de detectar, no estás probando la resiliencia; te limitas a una validación cosmética del cumplimiento. Estás entrenando a tus empleados para detectar a tu proveedor, no a los atacantes reales.

Calidad de las Plantillas y Realismo Local

Tus empleados son inteligentes. Aprenderán rápidamente a identificar el patrón de una simulación rudimentaria. Esto genera una falsa sensación de seguridad, donde tu tasa de clics baja, pero tu riesgo humano real permanece alto.

Durante la demo, ve más allá del "Top 10" de plantillas y haz estas preguntas críticas sobre la localización de amenazas:

- Realismo y Localización: ¿Con qué frecuencia se actualiza la librería con amenazas reales activas en el entorno? ¿Están las plantillas correctamente localizadas para España y Europa? (Ej. estafas específicas de la Agencia Tributaria o Correos en lugar del IRS americano).

- Diversidad de Amenazas: ¿Incluye la librería plantillas que imitan la naturaleza impecable, altamente contextual y persuasiva de los ataques basados en AI-phishing?

- Feedback Inmediato: ¿Qué pasa cuando un empleado hace clic? Idealmente, la plataforma debe ofrecer formación just-in-time contextual que explique por qué esa simulación específica era engañosa, consolidando el aprendizaje mediante el impacto cognitivo inmediato.

Nota de contexto: La importancia de la localización es vital. Recientemente, INCIBE ha alertado sobre campañas muy específicas suplantando notificaciones de la Agencia Tributaria, lo que demuestra que los atacantes adaptan sus mensajes al contexto local. Tu proveedor debe hacer lo mismo.

Preguntas Frecuentes: Realismo de las Simulaciones y Educación al Empleado

¿Por qué las plantillas genéricas de "paquetería" son malas para entrenar?

Porque tus empleados las han visto docenas de veces. No miden la resiliencia ante un ataque sofisticado y dirigido; solo miden la capacidad de detectar una simulación conocida y de bajo esfuerzo.

¿Qué es una plantilla de AI-phishing?

Es una simulación que copia el estilo de los ataques generados por IA generativa. Estos ataques carecen de las típicas faltas de ortografía y gramática extraña de los phishings antiguos y suelen ser altamente personalizados, haciéndolos mucho más convincentes.

¿Qué es la formación just-in-time?

Es el feedback educativo inmediato que recibe un empleado justo después de fallar una simulación. Este impacto educativo inmediato explica las señales de alerta específicas que pasaron por alto mientras el error está fresco en su memoria.

Reportes Listos para Auditoría y KPIs Significativos

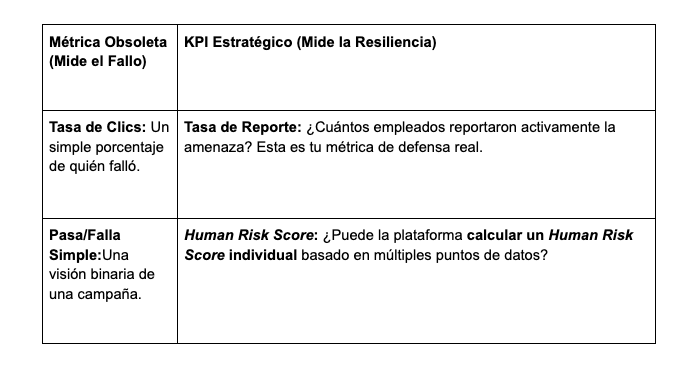

Para NIS2, la capacidad de reporte es lo más crítico para acreditar la diligencia debida. Si tu vendor solo habla de "tasa de clics", su plataforma está obsoleta. Debes exigir reportes de auditoría que rastreen KPIs ciberseguridad de resiliencia, como la "tasa de reporte" y el "Human Risk Score", para probar que tu programa funciona.

Más allá de la Tasa de Fallo: Midiendo la Resiliencia

Centrarse en la tasa de clics es una métrica superficial y reactiva. Solo te dice quién falló. Un programa maduro y conforme a NIS2 mide la resiliencia: las acciones positivas que tus empleados toman para defender la organización.

Cuando evalúes a un proveedor, exige ver estos KPIs:

Dashboards y Exportaciones para el Auditor

Esto es innegociable para NIS2. Cuando un auditor pida pruebas de la efectividad de tu programa, improvisar o dilatar la respuesta es inaceptable.

Debes ser capaz de demostrar la madurez de tu programa bajo demanda. Pregunta al proveedor:

"¿Puedo, con un solo clic, exportar un informe listo para auditoría (PDF/CSV)?"

Este informe debe mostrar claramente los registros de finalización de la formación, el desempeño de las campañas por segmento y, lo más importante, la reducción del riesgo a lo largo del tiempo. Si un proveedor de simulación de phishing no puede proporcionar esto, es un riesgo para tu conformidad.

Human Risk Score (Nivel de Riesgo Humano)

¿Puede la plataforma calcular un Human Risk Score unificado? Este es un KPI avanzado que combina la tasa de clics, la tasa de reporte, el estado de la formación e incluso el perfil de riesgo definido del empleado (que combina comportamiento con contexto organizacional) para crear una puntuación cuantificable. Esto te ayuda a enfocar recursos en los individuos de mayor riesgo.

Preguntas Frecuentes: Métricas de Resiliencia y Evidencias para Auditoría

¿Por qué es la "Tasa de Reporte" el KPI más importante?

Porque demuestra que tus empleados están pasando de ser un objetivo a ser parte de tu sistema de defensa. Una tasa de reporte alta es el indicador clave de una cultura de seguridad madura y resiliente, que es exactamente lo que los auditores de NIS2 quieren ver.

¿Qué es un "human risk score"?

Es una métrica avanzada que combina la tasa de clics, la tasa de reporte, el estado de la formación e incluso el perfil de riesgo definido (que cruza comportamiento con el contexto organizacional) para crear una puntuación cuantificable. Esto te ayuda a focalizar recursos en tus individuos de mayor riesgo.

¿Qué significa "listo para auditoría" en este contexto?

Significa que el informe está formateado para un auditor o un miembro del consejo, no solo para un científico de datos. Debe ser un archivo limpio y fácilmente compartible (como un PDF ejecutivo) que proporcione un resumen claro de la actividad del programa, la participación y la mejora medible del riesgo.

¿Es una "Tasa de Clics" baja suficiente para probar diligencia debida?

No. Una tasa de clics baja es una métrica obsoleta y puede ser engañosa. Los auditores buscan resiliencia. Una "Tasa de Reporte" alta y una reducción medible en el "Human Risk Score" son evidencias mucho más potentes de un programa exitoso.

Soporte, SLAs y Coste Total de Propiedad (TCO)

El último ítem en tu checklist debe ser el TCO, ya que la oferta inicial (o la cotización inicial) rara vez es el precio final. Un bajo coste por licencia a menudo esconde un alto TCO ciberseguridad a través de costes ocultos por reportes, plantillas o soporte. Para los CISOs en Europa, el SLA de soporte y el modelo de atención son tan importantes como las funcionalidades de la herramienta.

Modelo de Soporte y SLAs Europeos

Una gran plataforma con un soporte terrible es inútil cuando te enfrentas a una auditoría. Antes de firmar, exige respuestas concretas sobre los niveles de soporte:

- ¿Cuál es el SLA de soporte específico? (ej. tiempo de respuesta de 4 horas para problemas críticos).

- ¿Está el soporte basado en la UE y disponible en español? Esto tiene implicaciones significativas para la residencia de datos y el RGPD.

- ¿Cuál es el proceso definido para los "falsos positivos"? Cuando un empleado reporta un phishing real, confundiéndolo con tu simulación, ¿cómo ayuda la solución a tu equipo de SOC/TI a gestionar el triaje?

Evaluando el Coste Total de Propiedad (TCO)

No te dejes engañar por un coste bajo por licencia de usuario (per-seat). Esta es una táctica de ventas común. Una plataforma que parece barata a menudo se vuelve cara cuando te das cuenta de que las funciones críticas están secuestradas tras costes ocultos o licencias Enterprise o costes extra.

Pregunta a tu proveedor por el TCO completo y obtén por escrito:

- ¿Hay costes únicos por implementación e integración de IdP?

- ¿Están incluidas las plantillas premium (como AI-phishing o QRishing), o son un extra?

- ¿El acceso a la API o el módulo de reportes "audit-ready" es una tarifa separada?

- ¿El coste escala de forma predecible o serás penalizado por el crecimiento de tu organización?

Preguntas Frecuentes: Costes Ocultos y Acuerdos de Nivel de Servicio (SLA)

¿Cuál es el coste oculto más común en una plataforma de phishing?

El coste oculto más común son los informes avanzados. Muchos proveedores ofrecen reportes "gratuitos" que solo muestran tasas de clics, pero cobran una tarifa premium por los dashboards exportables y listos para auditoría que el cumplimiento de NIS2 realmente requiere.

¿Por qué es tan importante un SLA de soporte basado en la UE?

Asegura que tu proveedor es responsable bajo los mismos marcos legales (como el RGPD) que tú. Simplifica los acuerdos de procesamiento de datos (DPA) y garantiza que tu equipo de soporte entiende las presiones de cumplimiento específicas del mercado europeo.

¿Cuál es la diferencia entre coste por licencia y TCO?

El coste por licencia (per-seat) es solo el software. El Coste Total de Propiedad (TCO) incluye la licencia más todas las tarifas por implementación, plantillas premium, acceso a API y las horas del personal interno requeridas para gestionar la herramienta.

Conclusión: Tu proveedor es tu socio en la Diligencia Debida

Elegir un proveedor de phishing ya no es solo una compra de TI; es una decisión estratégica de cumplimiento con visibilidad ante la Alta Dirección. Bajo NIS2, tu proveedor es tu socio en la diligencia debida. Su plataforma debe proporcionar la evidencia sólida que necesitas para probar a los reguladores y al Consejo que estás gestionando eficazmente el riesgo humano.

Este checklist para proveedores de phishing fue diseñado para ayudarte a discernir entre valor real y funcionalidades puramente cosméticas y validar lo que realmente importa.

Usa los criterios de este checklist para seleccionar un verdadero partner enfocado en la reducción medible del riesgo y la completa preparación auditoría. La trazabilidad probatoria de tu gestión depende de ello.

Recuerda revisar el Manual de Cumplimiento NIS2, ISO 27001 y DORA (versión 2026) para entender cómo se integra este control en tu estrategia de compliance global.

Preguntas Frecuentes: Estrategia de Ciberseguridad y Próximos Pasos

¿Cuál es la métrica más importante para exigir a un proveedor de phishing?

Pide su "Tasa de Reporte" y "Tiempo Medio de Reporte". Una tasa de clics alta es mala, pero una tasa de reporte alta es excelente. Demuestra que los empleados participan activamente en la defensa, justo lo que los auditores NIS2 quieren ver.

¿Debe mi proveedor de simulaciones estar basado en la UE para cumplir con NIS2/RGPD?

Aunque no sea un mandato absoluto, es altamente recomendable. Usar un proveedor UE simplifica la residencia de datos, los acuerdos de procesamiento (DPA) y asegura responsabilidad bajo los mismos marcos legales (RGPD) que te aplican a ti.

¿Cuál es la diferencia entre un proveedor barato y uno estratégico?

Los baratos se centran en una métrica: tasa de fallo. Los estratégicos se integran con tu arquitectura tecnológica (IAM, SIEM), miden la resiliencia (tasa de reporte, risk scores) y proveen los informes listos para auditoría necesarios para probar la diligencia debida.

¿Por qué necesitamos simulaciones de vishing y QRishing?

Los atacantes ya no usan solo email. El vishing (voz) impulsado por IA y el QRishing son vectores de rápido crecimiento. Tu proveedor debe entrenar a tus empleados contra todos los vectores de ataque, no solo uno.

¿Cuál es la diferencia principal entre un "vendedor" y un "socio"?

Un vendedor te vende una herramienta y se enfoca en métricas como la tasa de clics. Un socio se integra con tu ecosistema (como Azure AD) y proporciona los KPIs de resiliencia (como tasa de reporte) y las exportaciones de auditoría que necesitas para demostrar diligencia debida a los reguladores.

¿Es este checklist útil solo para el cumplimiento de NIS2?

No. Aunque está construido para abordar las responsabilidades específicas de NIS2, estos criterios (integración IdP, KPIs de resiliencia, testeo multi-vector) representan la referencia de excelencia para cualquier programa de seguridad maduro, incluyendo aquellos bajo DORA, ISO 27001 u otros marcos.

¿Cuál es la lección más importante de esta guía?

Que el cambio más crítico es dejar de medir solo el fallo (Click Rate) y empezar a medir la resiliencia (Report Rate). Este cambio de mentalidad es la parte más importante para probar la diligencia debida. Sin ello, no puedes realizar la segmentación basada en riesgo requerida por la seguridad moderna.

Preguntas más frecuentes