Hoja de Ruta de 90 Días: El Plan del CISO para Construir una Cultura de Ciberseguridad y Gestionar el Riesgo Humano

Supera el compliance básico. Descubre la hoja de ruta de 90 días para construir una cultura de ciberseguridad real y demostrar la diligencia debida ante la NIS2.

.jpg)

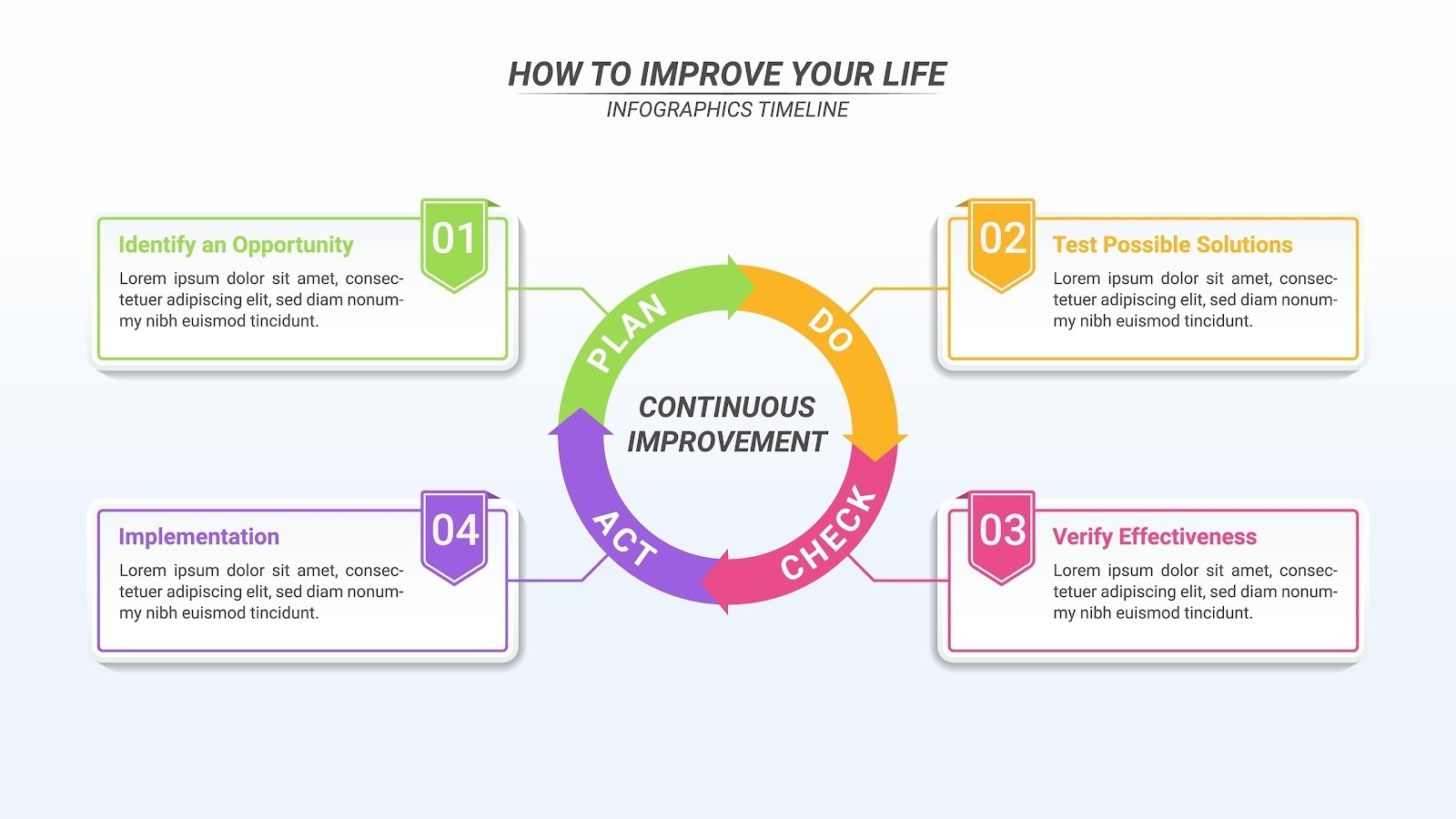

La cultura de ciberseguridad es la transición estratégica del cumplimiento pasivo a la defensa activa, sirviendo como la única barrera efectiva contra el elemento humano en las ciberamenazas. En la era de la Directiva NIS2, confiar en un simple registro de finalización de cursos de "concienciación en seguridad" (security awareness) ya no es suficiente; los reguladores y los consejos de administración exigen ahora evidencias tangibles de la gestión del riesgo humano en todos los niveles de la organización.

Durante años, las empresas han confiado en sesiones de formación anuales como un mero trámite administrativo. Sin embargo, los informes de la industria demuestran consistentemente que el factor humano está involucrado en la gran mayoría de las brechas de datos. Esto prueba que el conocimiento pasivo no equivale a un comportamiento seguro.

El escenario de responsabilidad ha cambiado para el liderazgo. Las nuevas normativas hacen a la C-suite personalmente responsable de demostrar la diligencia debida en la gobernanza de la ciberseguridad. Es inviable proteger tu organización —o justificar tu posición— con una hoja de cálculo de asistentes a un curso. Necesitas una cultura madura donde la seguridad sea un valor compartido. Este plan de 90 días es tu hoja de ruta táctica para elevar el nivel de competencia de tu plantilla de la simple concienciación a una auténtica propiedad del riesgo.

Antes del Día 1: Define tu Meta ¿Qué es la Gestión del Riesgo Humano?

La Gestión del Riesgo Humano (Human Risk Management) es el marco estratégico donde la responsabilidad de la ciberseguridad se descentraliza, pasando de ser una carga exclusiva del CISO a una responsabilidad compartida en cada departamento. Este cambio transforma a los empleados de objetivos pasivos a defensores activos, asegurando que las decisiones de seguridad se tomen en la fuente del riesgo —la capa humana— en lugar de solo en el departamento de TI.

De la responsabilidad del CISO a la propiedad distribuida

Tradicionalmente, la seguridad se descartaba como "problema de TI". Sin embargo, bajo los estrictos estándares de responsabilidad de la NIS2, ese modelo está obsoleto. Necesitas una cultura de ciberseguridad donde las unidades de negocio específicas sean dueñas de los riesgos que generan.

Los analistas líderes enfatizan que estamos presenciando una transición crítica de la simple Security Awareness & Training (SA&T) a la Gestión del Riesgo Humano. Esta evolución prueba que el cumplimiento no es cultura. Para lograr una verdadera resiliencia, debes ir más allá de contar finalizaciones de cursos y comenzar a medir el cambio de comportamiento.

Definiendo la Propiedad del Riesgo Humano: Es el estado operativo donde cada miembro del equipo comprende su papel específico en la cadena de seguridad y está empoderado para tomar decisiones conscientes del riesgo sin supervisión constante.

La alianza CISO + RRHH: Tu equipo de liderazgo cultural

No puedes construir una cultura ciber resiliente solo desde el SOC. Mientras el CISO proporciona el "qué" (datos técnicos de riesgo e inteligencia de amenazas), Recursos Humanos proporciona el "cómo" (estrategia centrada en las personas y modificación de conducta).

Esta alianza es el motor de tu plan de 90 días. RRHH es crucial para identificar puntos de fricción subyacentes, como las señales de burnout como factor de riesgo, que se correlaciona directamente con mayores tasas de error y violaciones de políticas. Cuando el CISO y RRHH se alinean, la seguridad se integra en el ciclo de vida del empleado —desde el onboarding hasta la salida— en lugar de ser tratada como un añadido a posteriori o una imposición intrusiva.

Fase 1 (Días 1-30): Asegura el Liderazgo y Establece tu Línea Base

La Fase 1 de tu hoja de ruta de 90 días trata sobre traducción y diagnóstico: traducir el riesgo técnico en responsabilidad empresarial para la C-suite, y diagnosticar el estado real de tu cultura de ciberseguridad. No puedes gestionar lo que no mides, por lo que estos primeros 30 días están dedicados a asegurar la aprobación del presupuesto y capturar una puntuación de riesgo base que sirva como un diagnóstico inicial irrefutable para tu futuro retorno de la inversión en seguridad (ROSI).

Días 1-10: Asegura el compromiso ejecutivo (con Datos, no con Miedo)

El error más común que cometen los CISOs es acercarse al consejo con FUD (Fear, Uncertainty, and Doubt). En el contexto de la NIS2, el FUD es innecesario; la ley proporciona suficiente palanca. Tu objetivo es presentar un caso de negocio que enmarque la gestión del riesgo humano como un escudo de responsabilidad legal.

Los ejecutivos deben entender que, bajo las regulaciones europeas actuales, son personalmente responsables por negligencia grave en la gobernanza de la ciberseguridad. No pidas presupuesto para "formación"; pide recursos para generar evidencias auditables de diligencia debida. Presenta el problema en términos financieros: "La NIS2 exige este nivel de supervisión, reduce nuestro coste potencial de brecha, y aquí está cómo estimar costes de cumplimiento para mostrar un retorno medible".

Días 11-20: Establece tu puntuación de riesgo humano base

Una vez que tienes luz verde, necesitas datos. No puedes demostrar mejoras en el Mes 3 si no sabes dónde estabas en el Mes 1. Durante este período, ejecuta una simulación de phishing de diagnóstico y una encuesta de cultura.

Crucialmente, esto debe ser una prueba "ciega". El objetivo no es señalar culpables o castigar, sino observar el comportamiento natural. Estadísticas de la industria, como las de la ENISA, sugieren que el error humano sigue siendo un vector principal. Necesitas establecer unas métricas de línea base holísticas que agreguen tres comportamientos distintos:

- Vulnerabilidad: ¿Quién hizo clic?

- Defensibilidad: ¿Quién reportó la amenaza a través del botón oficial?

- Recurrencia: ¿Quién es un infractor reincidente?

Días 21-30: Segmenta tu audiencia y define tus "Victorias" (KPIs)

Un enfoque genérico e indiscriminado es la vía más rápida para anular la cultura de ciberseguridad. Un Director Financiero enfrenta amenazas diferentes (BEC, fraude de facturas) que un Desarrollador (robo de credenciales, cadena de suministro). Usa los datos de tu diagnóstico para segmentar tus usuarios en grupos como Departamentos de Alto Riesgo, Nuevas Incorporaciones y la propia C-Suite.

Finalmente, antes de pasar a la Fase 2, debes establecer las reglas del éxito. Define KPIs claros para tu sprint de 90 días. Evita objetivos vagos como "mejorar la concienciación". En su lugar, establece objetivos concretos como "Aumentar la Tasa de Reporte de Phishing en un 20%" o "Reducir la Tasa de Clics Recurrentes en un 50%". Estas son las métricas que probarán el valor de tu programa ante el consejo.

Fase 2 (Días 31-60): Gamifica, Involucra y Crea Nuevos Hábitos

La Fase 2 se centra en transformar el conocimiento pasivo en una gestión del riesgo humano activa a través del condicionamiento conductual. No basta con informar a los empleados de los riesgos; debes simularlos en un entorno seguro para desarrollar respuestas instintivas. Al combinar simulaciones de ataque realistas con refuerzo positivo, pasas de una cultura de cumplimiento a una cultura de ciberseguridad de defensa instintiva.

Días 31-45: Lanza tu primera campaña de alto engagement

Las plantillas de phishing estáticas y basadas solo en texto están obsoletas. Para preparar a tu fuerza laboral para el panorama de amenazas actual, debes lanzar una campaña multivectorial que refleje la sofisticación de los atacantes reales. Esto significa ir más allá del correo electrónico para incluir vectores contextuales como simulaciones de vishing o amenazas avanzadas como QRishing.

Si solo pruebas los clics en correos electrónicos, estás dejando vectores de ataque críticos totalmente desprotegidos. Para segmentos de alto riesgo (como Finanzas o asistentes de Dirección), una estafa de código QR (Quishing) bien programada, disfrazada de validación de estacionamiento o solicitud de autenticación multifactor, es mucho más efectiva para revelar vulnerabilidades que un correo genérico de "restablecimiento de contraseña".

Días 46-55: Introduce una gamificación que impulse el comportamiento

La gamificación a menudo se malinterpreta como "insignias para niños". En realidad, es un método respaldado científicamente para activar la liberación de dopamina necesaria para la formación de hábitos. Según estudios sobre comportamiento y gamificación en RRHH, el comportamiento ocurre cuando convergen la Motivación, la Capacidad y un Desencadenante. La gamificación aumenta la motivación.

Cambia el enfoque de "avergonzar los fallos" a "recompensar las detecciones".

- Construye Rankings de "Defensores": Clasifica a los departamentos basándote en quién reporta las amenazas más rápido, no solo quién hace menos clics.

- Crea Recompensas: Ofrece reconocimientos tangibles para los empleados que detecten y reporten una amenaza real que se haya colado a través del Gateway de correo seguro.

Ejemplo de Campaña: "El Director Financiero Deepfake"

- El Escenario: Directivos seleccionados reciben una llamada de vishing con una voz clonada por IA del CFO solicitando una transferencia urgente.

- El Desencadenante: La llamada va precedida de un mensaje de WhatsApp (smishing) añadiendo contexto.

- La Victoria: Los empleados que verifican la solicitud por un canal secundario (verificación fuera de banda) en lugar de actuar inmediatamente reciben un reconocimiento de "Ciber Guardián".

Días 56-60: Calibra tu formación para amenazas modernas

A medida que cierras la Fase 2, tu contenido educativo debe alinearse y evolucionar a la par de las simulaciones. Los consejos de la vieja escuela como "revisar errores ortográficos" son peligrosos cuando los atacantes usan LLMs para escribir una prosa perfecta.

Actualiza tus micro-formaciones para abordar los matices del IA-phishing y el fraude de voz y deepfakes. Además, a medida que la Shadow AI se convierte en un punto ciego regulatorio masivo, asegúrate de comunicar claramente la política de uso de IA y el manejo de datos en el lugar de trabajo.

Fase 3 (Días 61-90): Mide, Comunica y Transfiere la Propiedad

La Fase 3 constituye el momento de consolidación donde tu programa se transforma de una iniciativa temporal a un estándar operativo permanente. Para el Día 90, tu objetivo es pasar de la monitorización centralizada de TI a la gestión del riesgo humano distribuida, proporcionando a la C-suite los datos concretos necesarios para probar la diligencia debida ante la NIS2 y asegurar el presupuesto futuro.

Días 61-75: Mide lo que importa (Resiliencia, no solo Fallos)

En el último mes, ejecuta tu segunda simulación de diagnóstico. El objetivo es comparar estos datos con la línea base que estableciste en el Día 20. Sin embargo, no caigas en la trampa de mirar solo la "Tasa de Clics".

Una tasa de clics baja puede significar simplemente que los empleados están ignorando su correo. La verdadera métrica de una cultura de ciberseguridad saludable es la Tasa de Reporte. Quieres ver a los empleados interactuando activamente con el botón de "Reportar Phishing". Este aumento es el indicador principal de la resiliencia organizacional; prueba que tu fuerza laboral no es solo pasiva, sino que actúa como una red de sensores colectiva para el SOC.

Días 76-85: Crea "Dashboards de Propiedad" para Gerentes

No puedes gestionar el riesgo de toda una organización tú solo. Para lograr escala, debes descentralizar la responsabilidad. Este es el momento de introducir "Dashboards de Propiedad" a tus jefes de departamento y VPs.

Deja de enviarles informes PDF genéricos. Dales acceso a datos dinámicos que muestren la puntuación de riesgo específica de su equipo, las tendencias de mejora y las tasas de participación. Esta transparencia hace visible el riesgo y fuerza a los gerentes a responder por la "ciber-higiene" de su equipo tal como responden por su presupuesto.

Visualizando el Dashboard: Un Dashboard de Gerente efectivo debe mostrar:

- Puntuación de Riesgo del Equipo: Una puntuación compuesta de 0-100.

- Tendencia de Engagement: ¿El equipo está mejorando o empeorando?

- Principales Impulsores de Riesgo: Ej. "Alta tasa de clic en Marketing" o "Bajo reporte en Ventas".

Días 86-90: Reporta tus logros de 90 días a la Dirección

Completa el proceso de validación presentando al Consejo con los resultados que prometiste en la Fase 1. Presenta el delta —el cambio medible en el comportamiento entre el Día 1 y el Día 90.

No presentes solo una tasa de finalización. Muestra la reducción en la exposición al riesgo y el aumento en la detección de amenazas. Este informe de datos sirve como tus evidencias de auditoría NIS2, demostrando que la organización ha tomado medidas técnicas y organizativas apropiadas para gestionar el riesgo, alineándose con las buenas prácticas de gobernanza de ciberseguridad de FERMA.

Más allá de los 90 Días: De un Sprint Cultural a un Programa Continuo

Construir una cultura de ciberseguridad resiliente es una carrera de fondo que requiere constancia, no un esfuerzo puntual. Si bien esta hoja de ruta de 90 días establece la línea base necesaria y el compromiso del liderazgo para el cumplimiento de la NIS2, la verdadera propiedad del riesgo humano requiere un programa continuo y automatizado que evolucione junto con las amenazas emergentes. No puedes "arreglar" el comportamiento humano una vez y marcharte; requiere refuerzo constante.

El impulso que has construido en los últimos tres meses ahora debe operacionalizarse. Si te detienes ahora, la curva de comportamiento regresará a su estado anterior en semanas. El siguiente paso es integrar estas victorias esporádicas en un calendario anual de campañas estructurado. Esto asegura que tu ritmo de simulación, educación y retroalimentación persista sin causar agotamiento administrativo.

La automatización es tu aliada aquí. Debes refinar continuamente tu segmentación de usuarios basada en datos de comportamiento y actualizar tus simulaciones para que coincidan con los sectores más afectados y el panorama de amenazas. Has puesto los cimientos auditables y basados en datos; ahora debes mantener el estándar.

Preguntas más frecuentes

La concienciación sobre seguridad consiste simplemente en «conocer» las normas (a menudo medida por los índices de cumplimiento). La cultura de la ciberseguridad consiste en «hacer» lo correcto de forma instintiva; es la mentalidad colectiva en la que la responsabilidad humana sobre los riesgos protege a la organización incluso cuando nadie está mirando.

Sí. La NIS2 permite explícitamente la prohibición temporal de que los ejecutivos ocupen puestos directivos si se demuestra negligencia grave. La falta de formación y supervisión eficaces (en concreto, una cultura de ciberseguridad débil) puede citarse como prueba de negligencia durante una investigación de infracción.

NIS2 requiere un enfoque integral del riesgo. El vishing (phishing por voz), el smishing (phishing por SMS) y el QRishing (phishing por QR) eluden los filtros de seguridad tradicionales del correo electrónico, lo que supone una importante brecha en las defensas técnicas de muchas organizaciones que solo un firewall humano bien formado puede cerrar.

El departamento de RR. HH. integra las competencias en materia de seguridad en las descripciones de los puestos de trabajo, la incorporación de nuevos empleados y las evaluaciones de rendimiento. De este modo, se garantiza que la ciberresiliencia se considere un valor profesional fundamental y una competencia no técnica, lo que facilita una verdadera asunción de la responsabilidad del riesgo humano, en lugar de una simple norma técnica impuesta por el departamento de TI.

Mientras que los CISO suelen hacer un seguimiento de las «tasas de notificación», a los consejos de administración les preocupa la «reducción del riesgo». Debe traducir sus métricas en términos financieros, por ejemplo: «Hemos reducido la probabilidad de que un ransomware logre entrar en un 40 % según nuestros datos de simulación», en lugar de limitarse a mostrar los porcentajes de participación.

Céntrese en el coste de la inacción. Compare la inversión del programa con las posibles multas de 2 NIS (hasta el 1,4 % o el 2 % de la facturación global) y los costes operativos por tiempo de inactividad de un ataque de ransomware causado por un error humano.